Segundo um relatório da Leviathan Security, um novo ataque vaza tráfego VPN usando servidores DHCP não autorizados.

Um novo ataque denominado “TunnelVision” pode rotear o tráfego para fora do túnel de criptografia de uma VPN, permitindo que invasores espionem o tráfego não criptografado, mantendo a aparência de uma conexão VPN segura.

Novo ataque vaza tráfego VPN usando servidores DHCP não autorizados

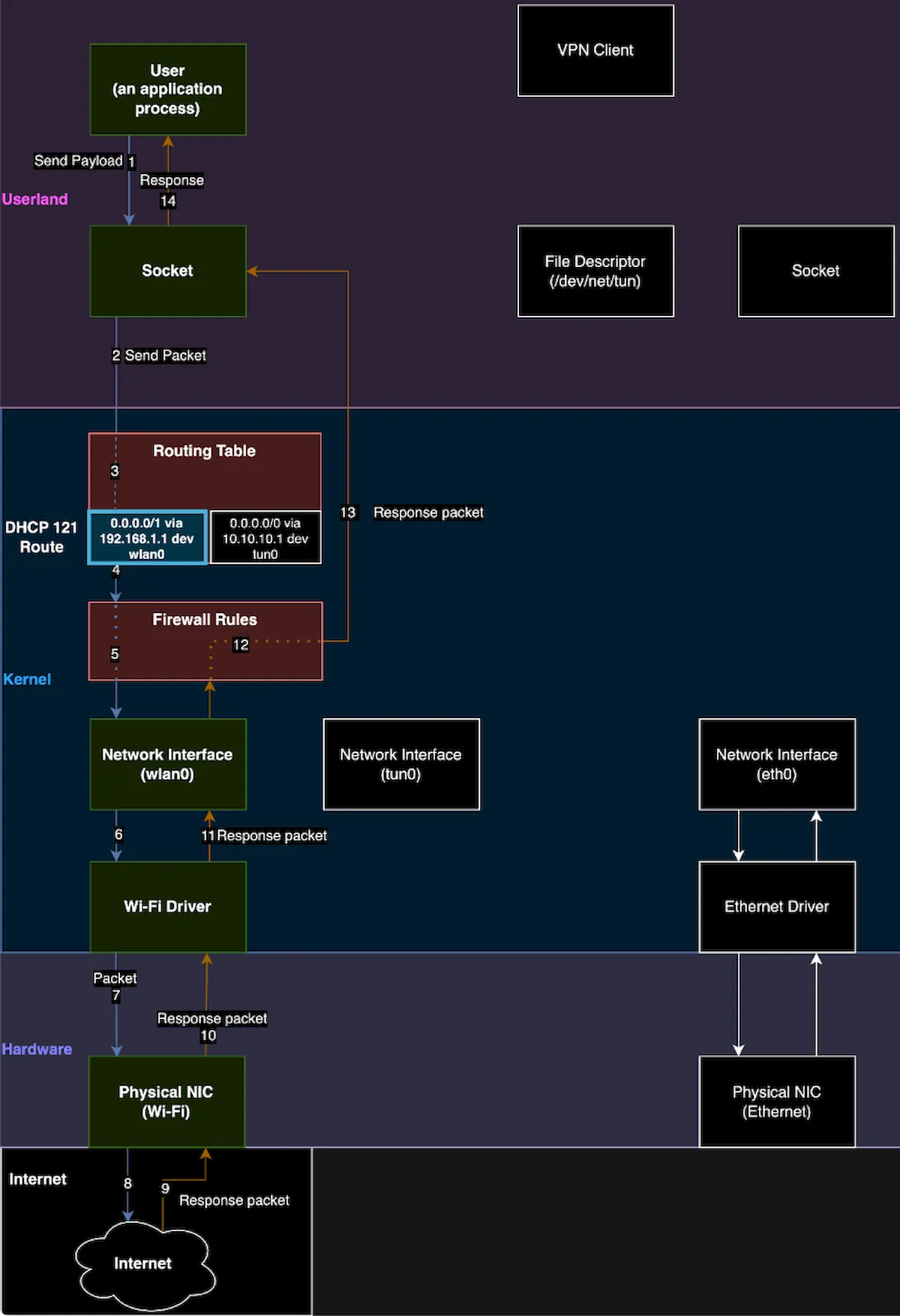

O método, descrito em detalhes em um relatório da Leviathan Security, depende do abuso da opção 121 do Dynamic Host Configuration Protocol (DHCP), que permite a configuração de rotas estáticas sem classes no sistema de um cliente.

Os invasores configuram um servidor DHCP não autorizado que altera as tabelas de roteamento para que todo o tráfego VPN seja enviado diretamente para a rede local ou para um gateway malicioso, nunca entrando no túnel VPN criptografado.

“Nossa técnica é executar um servidor DHCP na mesma rede que um usuário VPN alvo e também definir nossa configuração de DHCP para usá-lo como gateway”, diz o relatório.

“Quando o tráfego chega ao nosso gateway, usamos regras de encaminhamento de tráfego no servidor DHCP para passar o tráfego para um gateway legítimo enquanto o espionamos.”

O problema está na falta de um mecanismo de autenticação do DHCP para mensagens recebidas que possam manipular rotas, e foi atribuído o identificador de vulnerabilidade CVE-2024-3661.

Os investigadores de segurança observam que esta vulnerabilidade está disponível para exploração por maus atores desde pelo menos 2002, mas não há casos conhecidos de exploração ativa em estado selvagem.

A Leviathan informou muitos dos fornecedores afetados, bem como a CISA e a EFF. Os pesquisadores divulgaram agora publicamente o problema, juntamente com uma exploração de prova de conceito para aumentar a conscientização e obrigar os fornecedores de VPN a implementar medidas de proteção.

Mitigando ataques TunnelVision

Os usuários estarão mais propensos a serem afetados por ataques “TunnelVision” se conectarem seus dispositivos a uma rede controlada pelo invasor ou onde o invasor estiver presente.

Os cenários possíveis incluiriam redes Wi-Fi públicas, como as de cafeterias, hotéis ou aeroportos.

A VPN no dispositivo alvo deve ser suscetível à manipulação de roteamento, o que Leviathan diz ser normalmente o caso da maioria dos clientes VPN que usam regras de roteamento em nível de sistema sem proteções anti-vazamento.

Finalmente, a configuração automática de DHCP no dispositivo alvo precisa ser habilitada, para que a configuração DHCP maliciosa seja aplicada durante a conexão de rede. Esta é, novamente, uma configuração comumente vista.

No entanto, deve-se notar que para que este ataque funcione, um usuário deve se conectar ao servidor DHCP não autorizado antes do servidor legítimo da rede.

Os pesquisadores dizem que os invasores podem aumentar a chance de seus servidores não autorizados serem acessados primeiro de várias maneiras, incluindo ataques de privação de DHCP contra o servidor legítimo e falsificação de ARP.

A falha TunnelVision CVE-2024-3661 afeta Windows, Linux, macOS e iOS. Devido ao Android não ter suporte para a opção DHCP 121, é o único sistema operacional importante que não foi afetado pelos ataques do TunnelVision.

Leviathan propõe as seguintes mitigações para usuários de VPN:

- Use namespaces de rede no Linux para isolar interfaces de rede e tabelas de roteamento do resto do sistema, evitando que configurações DHCP não autorizadas afetem o tráfego VPN.

- Configure os clientes VPN para negar todo o tráfego de entrada e saída que não use a interface VPN. As exceções devem ser limitadas às comunicações necessárias dos servidores DHCP e VPN.

- Configure os sistemas para ignorar a opção DHCP 121 enquanto estiver conectado a uma VPN. Isso pode impedir a aplicação de instruções de roteamento maliciosas, embora possa interromper a conectividade da rede em determinadas configurações.

- Conecte-se por meio de pontos de acesso pessoais ou em máquinas virtuais (VM). Isso isola a interação DHCP da interface de rede primária do sistema host, reduzindo o risco de configurações DHCP não autorizadas.

- Evite conectar-se a redes não confiáveis, especialmente ao lidar com dados confidenciais, pois esses são ambientes privilegiados para tais ataques.

Quanto aos provedores de VPN, eles são incentivados a aprimorar seu software cliente para implementar seus próprios manipuladores de DHCP ou integrar verificações de segurança adicionais que bloqueariam a aplicação de configurações DHCP arriscadas.